T

Téléphonie sur IP (ToIP)

Nous ne rentrerons pas ici dans la controverse qui agita le milieu du XIXème siècle et accompagna l'invention du téléphone, de nombreux inventeurs se firent une guerre acharnée à coups de procès et autres dépôts de brevets, et on se contentera de mentionner la première liaison téléphonique le 10 mars 1876 et qui permit à Graham Bell d'appeler son assistant, situé dans une pièce distante.

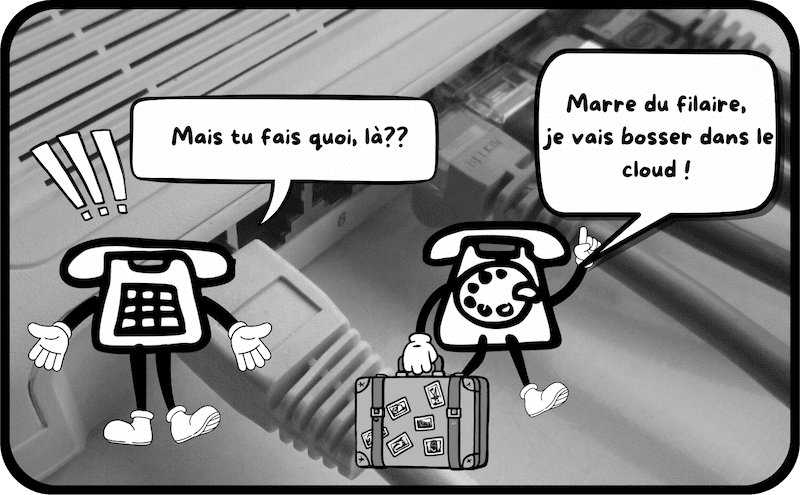

Bien de l'eau a coulé dans les clepsydres depuis, et voici que survient une technologie qui transforme radicalement notre façon de téléphoner : la téléphonie sur IP, ou ToIP. Imaginez que votre voix, au lieu de circuler dans des câbles téléphoniques classiques comme autrefois, voyage désormais sur Internet, exactement comme un email ou une vidéo YouTube.

Le principe fondamental

Il faut imaginer la ToIP comme à un traducteur universel. Lorsque vous parlez dans votre téléphone, votre voix (qui est un signal analogique, comme une onde sonore) est instantanément transformée en petits paquets de données numériques. C'est un peu comme si on découpait votre conversation en milliers de petits morceaux, qu'on les envoyait séparément par différents chemins sur Internet, puis qu'on les reconstituait parfaitement chez votre interlocuteur.

Comment ça marche concrètement ?

La réponse est dans le nom de la technologie : dans ToIP il y a... IP, pour protocole Internet !. Puisque le protocole TCP/IP (TCP pour la collecte et l'assemblage des paquets de données, IP pour leur routage vers la bonne destination) c'est un peu le langage universel qu'utilisent tous les appareils connectés à Internet pour se comprendre, il suffit à un téléphone IP de se connecter à votre réseau Internet, soit par câble, soit en WiFi, pour fonctionner, contrairement à votre vieux téléphone fixe branché sur une prise téléphonique murale (même si ceux-ci prennent de la valeur en tant qu'objets de déco, mais ce n'est pas le sujet) La beauté du système, c'est que le téléphone sur IP ne nécessite aucun matériel spécifique mis à part les téléphones ou ordinateurs que vous utilisez déjà.

Quels avantages ?

Pour une organisation comme notre pôle ministériel, la ToIP offre plusieurs bénéfices majeurs. D'abord, une réduction des coûts : en regroupant Internet et téléphonie chez un seul prestataire, vous réalisez des économies substantielles. Ensuite, la mobilité totale : vos collaborateurs peuvent téléphoner depuis n'importe où avec une connexion Internet.

L'installation est également simple et rapide, souvent configurable via une interface web accessible depuis n'importe quel navigateur. Enfin, la solution est évolutive : vous pouvez intégrer des fonctionnalités modernes comme la visioconférence ou encore unifier toutes vos communications.

L'offre Micollab, qui se déploie progressivement au sein du pôle ministériel, en est l'illustration parfaite.

La différence entre VoIP et ToIP

Il existe une nuance importante à comprendre. La VoIP simple permet à deux personnes de communiquer via Internet, mais uniquement si elles utilisent la même application, comme la Webconf de l'Etat ou Visio. En revanche, la téléphonie IP (ToIP) vous permet d'appeler n'importe quel numéro de téléphone classique, même si votre correspondant n'utilise pas Internet pour téléphoner. C'est cette capacité à se connecter au réseau téléphonique traditionnel qui distingue véritablement la ToIP.

Quelques références

https://www.napsis.fr/telephonie-ip/ https://www.arpeje.fr/lexique-telephonie-ip/ https://wazo.io/fr/press-room/telephonie-ip-2/ https://www.bouyguestelecom-pro.fr/mag-business/telephonie-voip/ https://hellodarwin.com/fr/blogue/quest-ce-que-la-telephonie-ip https://kavkom.com/articles/telephonie/telephonie-ip-definition-et-fonctionnement/ https://www.ringcentral.com/fr/fr/office/features/voip/overview.html https://www.yealink.com/fr/onepage/what-is-ip-phone

TLS et SSL

Si pour certains "le monde entier est un cactus", celui du numérique peut vite devenir cauchemardesque si l'on oublie de sécuriser ses échanges de données, nos amis les RSSI nous le rappellent assez souvent...

Laisser ses données circuler en clair sur Internet peut être un choix, un peu comme lorsque l'on envoie une carte postale à ses amis depuis son lieu de vacances sans prendre le soin de la mettre sous enveloppe; à tout moment, sur le circuit de traitement et de distribution du courrier, votre prose (à supposer que vous écriviez en prose, mais tout est possible après tout) est lisible par tous ceux qui vont être amenés à manipuler ladite carte. Si a contrario, vous tenez à ce que seul le destinataire souhaité puisse prendre connaissance du message, il est de bon aloi d'utiliser pour cela une enveloppe cachetée sur laquelle vous écrirez de votre plus belle plume l'adresse de votre ami.

C'est la mission du protocole de sécurité SSL, protocole historique désormais remplacé par TLS.

Qu’est-ce que SSL et TLS ?

De manière très simple :

- SSL (Secure Socket Layer) est un protocole de chiffrement destiné à sécuriser les communications entre un client (ex. navigateur) et un serveur (ex. site web). Historiquement créé par Netscape pour son navigateur Web en 1994 en version 1.0, l'implémentation réelle et effective du protocole ne se fera qu'en version 2.0 en février 1995. Sa dernière version, la 3.0, sera définitivement bannie en juin 2015 suite à la détection de la faille POODLE.

- TLS (Transport Layer Security), fortement inspiré de SSL 3.0, lui succède alors. C'est le protocole constituant "la norme industrielle pour la sécurisation des communications sur le web" (source : SSL Dragon)

Cela dit, on continue de parler de « certificat SSL », « connexion SSL », même si en réalité, à l'instar de Monsieur Jourdain avec la prose (décidément), on fait du TLS sans le savoir.

Les fonctions principales attendues de ce protocole sont :

- Confidentialité : personne ne peut lire ce qui est envoyé.

- Authentification : on vérifie que le serveur (et parfois le client) est bien celui qu’il prétend être.

- Intégrité : les données ne doivent pas être modifiées en cours de route.

Comment ça marche?

Voici un scénario simple :

- Le client (navigateur) dit « Bonjour » au serveur, en lui indiquant qu’il veut se connecter de façon sécurisée, et lui propose une liste de méthodes de chiffrement. (ClientHello)

- Le serveur répond, choisit une méthode, envoie son certificat (preuve d’identité) et parfois d’autres infos. (ServerHello + certificat)

- Le client vérifie le certificat : est-ce qu’il est bien délivré par une autorité de confiance ? est-ce bien pour ce nom de domaine ? etc.

-

Le client et le serveur s’accordent sur une clé de session :

-

On utilise la cryptographie asymétrique (clé publique/privée) pour cet échange initial, pour garantir la sécurité.

- Ensuite, on passe au chiffrement symétrique (clé partagée) car c’est plus rapide pour le gros du trafic. ([webhosting][6])

- Une fois « la poignée de main » (handshake) terminée, les données peuvent circuler chiffrées entre client et serveur (HTTP → HTTPS).

- Quand la session se termine, la clé de session est abandonnée. Si on se reconnecte, on recommence le processus.

Schéma simplifié d'un "handshake" avec le protocole TLS (source SSL Dragon)

Pourquoi est-ce important pour vous et vos applications ?

- Sans chiffrement, les données transitent en clair : un pirate pourrait voir mot de passe, carte bancaire, infos perso.

- Avec TLS, même si quelqu’un intercepte le flux, il ne peut pas comprendre (chiffrement) ; et ne peut pas facilement se faire passer pour le serveur (authentification).

- Pour un site web professionnel ou une application, ne pas avoir défini un bon paramétrage TLS, peut affecter la confiance utilisateurs, le référencement (SEO), ou même la conformité légale.

- Les mauvais réglages (algorithmes faibles, versions obsolètes) constituent un point d’entrée pour des attaques.

la présence d'un cadenas à côté du HTTPS d'une page Web indique que le site a bien implémenté TLS pour sécuriser le trafic Web

Quelques ressources pour aller plus loin (en français)

- « DigiCert : Beginner’s Guide to TLS/SSL Certificates (PDF en français) » — très bon pour comprendre les concepts de base. https://www.digicert.com/content/dam/digicert/pdfs/beginners-guide-to-tls-ssl-certificates-whitepaper-fr-2019.pdf

- « SSL vs TLS : les principales différences expliquées simplement » disponible sur le site de SSL Dragon

- « SSL versus TLS : différences et avantages pour sécuriser vos connexions » - Site Geeks et Légendes

- « Fonctionnement certificat TLS/SSL » pour mieux comprendre le rôle du certificat - site Digicert

- « Protocole TLS » - site de Cloudflare

Token

"L'informatique, ça peut filer les jetons, en tout cas ça en consomme beaucoup". Ce constat, dressé devant un ballon de rouge par un JeanClaudeVandamiste au comptoir du Balto, bistrot de quartier récemment repris par un Cyborg de dernière génération, illustre bien, s'il le fallait encore, l'omniprésence des tokens (les jetons donc) dans nos métiers du numérique.

En effet, non contents d'être nombreux, les tokens ont de surcroît de multiples définitions qui varient selon le contexte :

- si l'on parle avec des personnes travaillant dans le domaine des réseaux informatiques, un token désignera un identificateur de session lors d'une communication réseau; et puis, signalons également le fameux Token ring, topologie de réseaux historique

-

nos collègues de la sécurité vont plutôt penser authentification forte, le jeton de sécurité étant alors constitué d'un dispositif matériel pour permettre l'accès à une ressource protégée électroniquement (compte en banque, salle verrouillée électroniquement, etc). Le jeton est utilisé en complément ou à la place d'un mot de passe pour prouver que le porteur du dispositif est bien celui qu'il prétend être. Clé USB, calculette génératrice de mots de passe ou carte à puce sont les principaux supports qu'on peut trouver.

-

Il va sans dire que c'est tout autre chose pour les aficionados de la blockchain, car les tokens, c'est un peu l'alpha et l'oméga pour les amateurs de Bitcoins et autres Ethereum. Pour eux, les tokens sont des actifs numériques (des biens qui ont une valeur), non duplicables, créés et échangeables sur les blockchains. La valeur attribuée peut être de différentes natures : droit de vote ou de propriété, ou bien valeur monétaire; c'est le cas pour les cryptomonnaies. Il existe plusieurs type de tokens, détaillés et expliqués dans cet article par exemple.

-

Enfin, l'émergence récente des IA génératives a rappelé une autre signification du terme, bien connue des systèmes d'analyse lexicale, puisque token désigne dans ce cas une unité lexicale.

En intelligence artificielle (IA) c'est donc une unité de texte utilisée par un modèle de langage pour traiter l'information. Il peut s'agir d'un mot, d'une partie de mot ou même d'un caractère, selon la façon dont le modèle segmente le texte.

Par exemple :

"Bonjour" peut être un seul token. "Intelligence" peut être découpé en plusieurs tokens ("Intelli" et "gence"). Un espace ou un signe de ponctuation peut aussi être un token.

Les modèles IA, comme ChatGPT, comptent les tokens pour gérer la longueur des réponses et optimiser les ressources de calcul.