H

HDD

Voir SSD

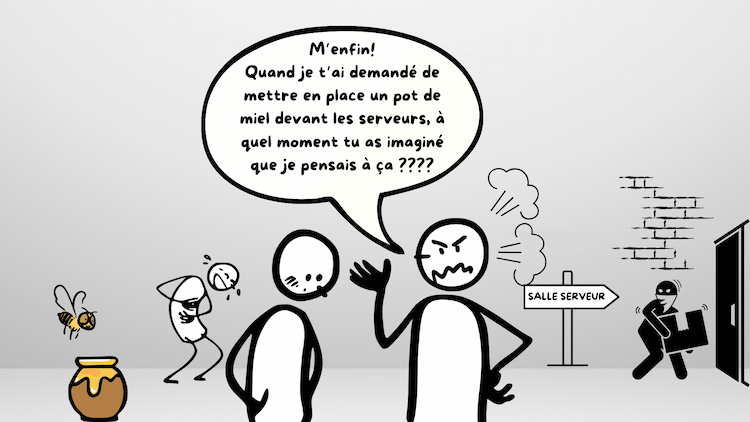

Honeypot

Facilement traduisible en pot de miel, mais on peut aussi utiliser la délicieuse et non moins explicite version proposée par nos cousins québécois : piège à pirates. Navré de vous décevoir, il ne sera pas question ici de gastronomie, mais plutôt de sécurité informatique...

En effet, le pot de miel est une méthode de défense active, consistant à mettre à disposition des pirates informatiques un leurre afin de les identifier et les neutraliser plus facilement.

Le principe est le suivant :

on va mettre à disposition du pirate une machine qui ressemble à s'y méprendre (c'est le but...) à une machine de production, c'est-à-dire disposant d'applications et de données que les cybercriminels utilisent pour identifier une cible idéale comme par exemple prétendre être un système qui contient des données sensibles sur les utilisateurs.

Une fois que le pirate s'est introduit dans le système, les équipes des services de cybersécurité peuvent alors étudier son mode opératoire en toute discrétion.

Grâce à une surveillance constante, une collecte des données et une analyse de celles-ci, les équipes de sécurité vont pouvoir :

- mieux connaître le profil des assaillants : origine de l'attaque, degré de sophistication, nature des cibles

- s'assurer que les mesures de cybersécurité prises permettent de contrer ces attaques, identifier les lacunes potentielles et y remédier

Comme le miel peut avoir différents parfums, les pots de miel peuvent être de différentes natures, on en trouve de deux sortes :

- les pots de miel à faible interaction, destinés à recueillir des informations tout en minimisant les privilèges offerts aux assaillants ;

- les pots de miel à forte interaction, beaucoup plus risqués car donnant accès à de véritables services sur une machine du réseau plus ou moins sécurisée. On a plus de chances d'attirer un attaquant, mais il faut vraiment blinder la sécurité pour éviter tout débordement.

Point de vigilance : attention à ne pas se concentrer uniquement sur ce pot de miel et relâcher la surveillance du reste du réseau, et à bien le paramétrer pour qu'il ne devienne pas un point d'accès à vos ressources de production!

Pour en savoir plus : https://www.fortinet.com/fr/resources/cyberglossary/what-is-honeypot